Кибербезопасность играет важную роль в современном мире, так как с каждым годом количество кибератак и утечек данных всё больше возрастает. Угрозы со стороны злоумышленников могут нанести серьезный ущерб как бизнесу, так и обычным пользователям. В таких ситуациях ключевым фактором становится не только предотвращение атак, но и эффективное реагирование на инциденты и восстановление после утечки данных.

В случае утечки данных компании сталкиваются с серьезными последствиями, такими как утрата конфиденциальной информации, нарушение доверия клиентов, ущерб репутации и финансовые потери. Поэтому быстрое и грамотное реагирование на инциденты становится наиболее критическим моментом.

Реагирование на инциденты и восстановление после утечки данных проводится в несколько этапов. В первую очередь необходимо определить масштаб и характер инцидента, а также источник утечки. Затем компания должна немедленно принять меры по предотвращению дальнейших утечек и остановке атаки.

- Реагирование на инциденты кибербезопасности

- Восстановление после утечки данных

- Оповещение и реакция на утечку данных

- Восстановление данных и систем

- Меры по предотвращению кибератак

- Вопрос-ответ:

- Что такое кибербезопасность и почему она важна?

- Какие бывают типы угроз кибербезопасности?

- Как реагировать на утечку данных?

- Как восстановиться после утечки данных?

- Какими мерами можно защититься от утечки данных?

- Что такое кибербезопасность?

- В чем состоит реагирование на киберинциденты?

- Как эффективно восстановиться после утечки данных?

- Видео:

- Опыт расследования инцидентов кибербезопасности от А1

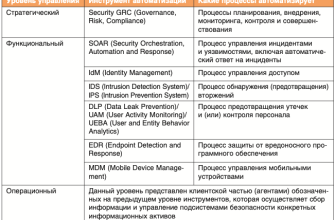

Реагирование на инциденты кибербезопасности

Реагирование на инциденты кибербезопасности играет важную роль в обеспечении безопасности информационных систем и защите данных от несанкционированного доступа. Когда возникает инцидент, требуется немедленно принять меры по выявлению и устранению уязвимостей, а также минимизации ущерба, нанесенного системе или организации.

Первый шаг в реагировании на инциденты кибербезопасности — это обнаружение угрозы или нарушения. Для этого используются различные методы мониторинга и обнаружения инцидентов, такие как системы интранет-детекторов и системы управления журналами событий.

После обнаружения инцидента следует провести анализ, чтобы понять характер и масштаб угрозы. Это может включать изучение логов событий, анализ интернет-трафика и проведение инспекции системы на наличие вредоносных программ.

Затем необходимо разработать и реализовать план реагирования на инциденты. В этот план включаются шаги по устранению уязвимостей, восстановлению поврежденных систем и восстановлению безопасности данных. Ключевая задача плана реагирования на инцидент — быстро вернуть систему в нормальное состояние и предотвратить повторные атаки.

Важным аспектом реагирования на инциденты является координация действий между различными отделами и сотрудниками компании. Команда по реагированию на инциденты должна быть создана заранее и включать представителей различных отделов, таких как IT-отдел, юридический отдел и отдел безопасности.

После завершения процедуры реагирования на инциденты следует провести анализ причин и последствий инцидента. Это поможет выявить слабые места в системе безопасности и принять меры по их предотвращению в будущем.

Реагирование на инциденты кибербезопасности — сложный и многогранный процесс, требующий профессиональных знаний и навыков. Однако, благодаря эффективной реакции на инциденты можно значительно снизить ущерб и сохранить надежность информационной системы.

Восстановление после утечки данных

Утечка данных может привести к серьезным последствиям для организации, поэтому важно иметь процедуры восстановления, которые помогут минимизировать ущерб и принять необходимые меры для восстановления нормальной работы.

Оповещение и реакция на утечку данных

Первым шагом при обнаружении утечки данных должно быть незамедлительное оповещение руководства организации и ответственных сотрудников. Это позволит принять быстрые меры по остановке и устранению утечки, а также начать процедуру восстановления.

При оповещении рекомендуется также уведомить ответственные за информационную безопасность внутри организации, чтобы они могли принять дополнительные меры для предотвращения повторной утечки.

Восстановление данных и систем

Одним из ключевых этапов восстановления после утечки данных является восстановление самой информации. Для этого может потребоваться использование резервных копий, если таковые имеются. Важно убедиться в безопасности и целостности резервных копий перед их использованием.

После восстановления данных необходимо провести тщательную проверку систем на наличие уязвимостей и меры безопасности. Это поможет выявить и устранить причины утечки данных, а также предотвратить ее повторение.

| Шаги восстановления после утечки данных: |

|---|

| 1. Оповестить руководство и ответственных сотрудников об утечке данных. |

| 2. Уведомить ответственных за информационную безопасность внутри организации. |

| 3. Восстановить данные с использованием резервных копий (если доступны). |

| 4. Проверить системы на наличие уязвимостей и меры безопасности. |

После проведения всех необходимых мер можно приступить к восстановлению нормальной работы и анализу произошедшего инцидента, чтобы извлечь уроки и принять меры для предотвращения подобных ситуаций в будущем.

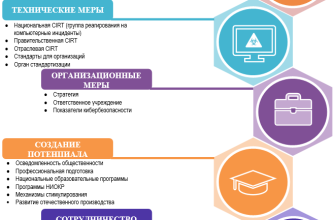

Меры по предотвращению кибератак

Кибератаки становятся все более сложными и угрожающими. Каждая компания и организация должна принимать меры по предотвращению таких атак, чтобы защитить свои данные и сети. Вот несколько важных мер, которые следует применять:

| Мера | Описание |

|---|---|

| Установка и обновление антивирусного программного обеспечения | Антивирусное программное обеспечение помогает обнаруживать и блокировать вредоносные программы и вирусы, которые могут использоваться хакерами для вторжения в систему. |

| Регулярное обновление операционной системы и программного обеспечения | Обновления содержат исправления для известных уязвимостей и брешей в системе безопасности, что делает ее более стойкой к атакам. |

| Установка брандмауэра | Брандмауэр помогает блокировать подозрительный трафик и предотвращать несанкционированный доступ к сети, защищая данные и систему. |

| Регулярное обучение персонала | Важно обучать сотрудников основам кибербезопасности, чтобы они могли распознавать фишинговые письма, подозрительные ссылки и другие подобные угрозы. |

| Создание сложных и уникальных паролей | Использование сложных паролей, содержащих комбинацию букв, цифр и специальных символов, помогает укрепить защиту от несанкционированного доступа. |

| Регулярные проверки уязвимостей и пентесты | Оценка системы на наличие уязвимостей и проведение пентестов помогают обнаруживать и устранять уязвимости, которые могут быть использованы для кибератак. |

| Создание резервных копий данных | Регулярное создание резервных копий данных помогает минимизировать потери в случае успешной кибератаки или случайной утраты данных. |

| Многофакторная аутентификация | Использование многофакторной аутентификации (например, пароль + SMS-код или отпечаток пальца) повышает безопасность доступа к системе и усложняет задачу злоумышленников. |

Следование этим мерам поможет организации укрепить свою кибербезопасность и повысить защиту от кибератак.

Вопрос-ответ:

Что такое кибербезопасность и почему она важна?

Кибербезопасность — это совокупность мер, технологий и процедур, направленных на защиту компьютерных систем, сетей и данных от атак, утечек и других угроз. Важность кибербезопасности объясняется тем, что в современном мире все больше информации хранится и передается в электронном виде, а киберпреступники активно используют новые методы атак, чтобы получить доступ к этой информации и нанести ущерб.

Какие бывают типы угроз кибербезопасности?

Существует множество типов угроз кибербезопасности, включая вирусы и вредоносное ПО, хакерские атаки, фишинг, DoS-атаки, сетевые атаки, утечку данных и многое другое. Каждый из этих типов угроз может привести к различным последствиям для организации, включая утечку ценной информации, прекращение работы систем и серьезные финансовые потери.

Как реагировать на утечку данных?

Реагирование на утечку данных требует быстрой и координированной работы команды по кибербезопасности. Сначала необходимо остановить утечку и восстановить безопасность системы. Затем следует исследовать причины и масштабы инцидента, чтобы определить, какие данные были скомпрометированы. После этого необходимо уведомить организацию или лиц, чьи данные были украдены, и принять меры для предотвращения будущих атак.

Как восстановиться после утечки данных?

Восстановление после утечки данных — это сложный и многоэтапный процесс. Сначала необходимо принять меры для устранения уязвимостей, которые привели к утечке. Затем следует провести аудит безопасности системы и внедрить необходимые изменения, чтобы предотвратить будущие инциденты. Также важно осуществить мониторинг и анализ событий, чтобы обнаружить и предотвратить подобные атаки в будущем.

Какими мерами можно защититься от утечки данных?

Существует множество мер, которые можно принять для защиты от утечки данных. Это включает в себя использование сильных паролей, шифрование данных, регулярные резервные копии, установку актуальных обновлений ПО и антивирусных программ, а также обучение сотрудников правилам кибербезопасности и осведомленности о современных угрозах. Также рекомендуется использовать многофакторную аутентификацию и мониторинг событий для оперативного обнаружения аномальной активности.

Что такое кибербезопасность?

Кибербезопасность — это область, которая занимается защитой компьютерных систем, сетей и данных от различных угроз, таких как вирусы, хакеры, вредоносные программы и другие.

В чем состоит реагирование на киберинциденты?

Реагирование на киберинциденты включает в себя быструю и эффективную реакцию на угрозу или атаку, анализ причины инцидента, восстановление системы и предпринятие мер для предотвращения дальнейших нарушений безопасности.

Как эффективно восстановиться после утечки данных?

Для эффективного восстановления после утечки данных необходимо сразу принять меры для устранения причины утечки, установить новые системы безопасности и контрольные механизмы, а также оповестить клиентов о возможной утечке и принять меры для предотвращения повторного нарушения безопасности.